14. 다음중 기본 공유폴더 형태가 아닌 것은?

-

① C$

-

② ADMIN$

-

③ PRINT$

-

④ IPC$

윈도우에는 네트워크 내에서 자료를 공유할 수 있도록 하는 기능이 있다. 이는 편리하게 파일을 공유할 수 있도록 윈도우에서 기본으로 제공하는 서비스이지만 보안관리를 소홀히 한다면 해킹이나 바이러스에 감염이 될 수 있고 원하지 않는 사람들에게 파일이 공유 될 수 있다는 위험이 있다. 어떻게 하면 안전하고 타인에게 노출되지 않게 파일을 공유 할 수 있는지 알아보자.

i. net share 공유이름 /del : 기본 공유 삭제 방법 >> 위 3개의 폴더 이름들이 공유 폴더 형태로 되어 있다.

10. 다음 중 7.7 DDoS 공격에 비해 3.20 사이버 공격에서 피해가 컸던 가장 큰 이유는 무엇인가?

-

① 대역폭 과부하

-

② 리소스 고갈

-

③ MBR 파괴

-

④ 금융 정보 유출

3.20 사이버 테러 : 2013년 3월 20일 오후 2시 50분경 국내 주요 언론사와 금융권의 전산망을 악성코드에 감염시킨 공격

- 방송 및 금융부문 6개사 전산망이 동시에 마비되어 최장 10일간의 복구 기간 소요

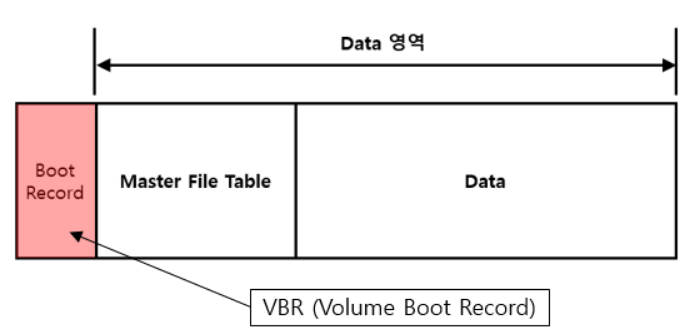

- 마스터 부트 레코드(MBR)와 볼륨 부트 레코드(VBR)가 파괴되어 부팅되지 않음 → 데이터 소실

MBR은 1983년에 IBM PC DOS 20과 함께 처음 도입되었습니다

MBR은 드라이브의 시작 부분에 위치한 특수 부트 섹터 이기 때문에 마스터 부트 레코드라고 불립니다

이 섹터에는 설 치된 운영 체제에 대한 부트 로더와 드라이브의 논리 파티션에 대한 정보가 포함되어 있씁니다 부트 로더는 일반적으로 드라 이브의 다른 파티션에서 더 큰 부트 로더를 로드하는 소량의 코드로 Windows가 설치되어 있는 경우 Windows 부트 로더의 초기 비트가 여기에 있기 때문에 MBR을 덮어쓰고 Windows가 시작되지 않으면 MBR을 복구해야 할 수 있습니다 리눅스 를 설치한 경우 일반적으로 GRUB 부트 로더는 MBR에 위치합 니다

볼륨에 첫번째 레코드를 의미함. 볼륨의 부트코드.

부팅가능한 파티션 확인 -> 파티션에 운영체제를 부팅 -> 볼륨을 지정(C드라이브)

DDoS란?

분산 서비스 거부를 의미하는 DDoS는 처리할 수 있는 용량을 초과하는 통신 요청과 데이터를 표적 장치의 IP 주소로 보내어 온라인 서비스 중단을 시도하는 사이버 공격의 한 형태입니다. 이러한 요청은 시스템에 과부하를 일으키고 대상 장치의 네트워크 연결을 차단하여 일반적인 트래픽이 더 이상 통과할 수 없습니다.

7.7 DDOS

2009년 7.7일부터 국내 주요 정부기관, 금융기관 및인터넷 포털 사이트를 대상으로 자행된 대규모 DDoS 공격

- 공격 대상 국가: 미국, 한국

- 미국: 2009.7.5 ~ 7.10 4차례에 걸쳐 주요 정부기관, 금융회사, 인터넷 포털 등 공격

- 한국: 2009.7.7 ~ 7.10 3차례에 걸쳐 청와대, 금융회사, 인터넷 포털 등 공격

8. 개인 PC 보안에 관한 점검 사항으로 적절하지 않은 것은?

-

① 디렉터리(데이터 공유), 페스워드 미설치 점검

-

② 바이러스 백신을 활용한 바이러스 웜 점검

-

③ 화면 보호기 암호 설정

-

④ 라우팅 테이블 점검

개인 PC에서는 라우팅 테이블을 점검할게 없다.

17. 다음 내용은 어느 공격기법에 관한 설명인가?

침해 시스템을 분석하던 중 test라는 계정의 홈 디렉터리에서 C언어로 작성된 Exploit 코드와 컴파일된 바이너리 파일을 발견할 수 있었다. 이 Exploit은 stack에서 할당되어진 변수에 데이터를 초과 입력하여 RET를 덮어 씌워 ShellCode를 실행하는 코드였다.

-

① Buffer Overflow

-

② Format String

-

③ Race Condition

-

④ Brute Force

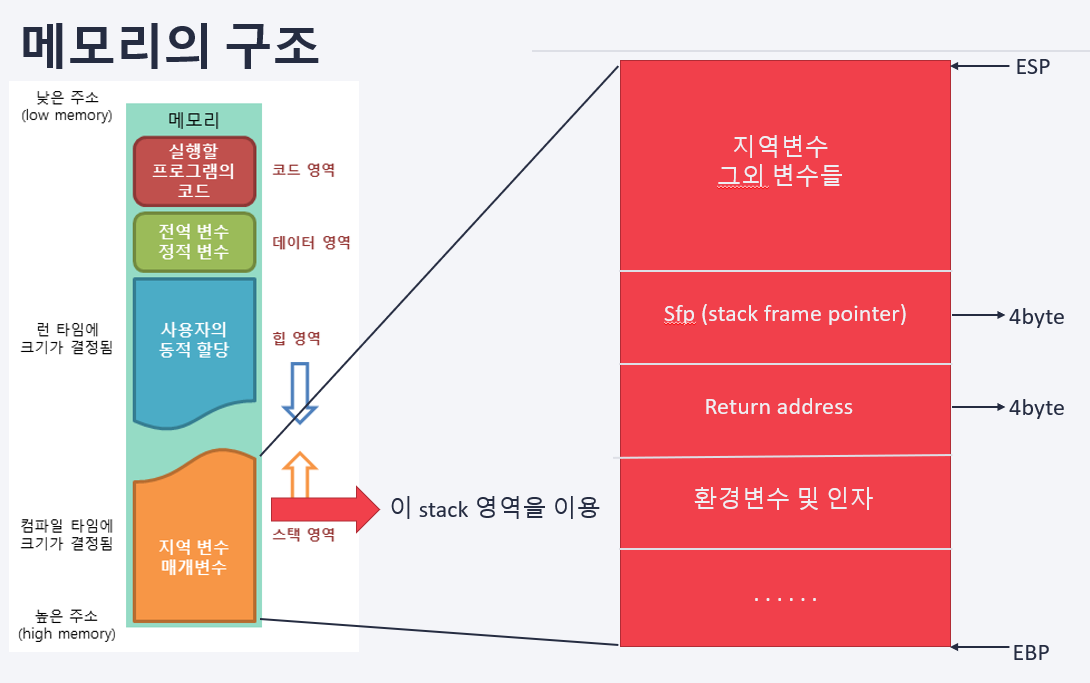

버퍼 오버플로우 : 프로세스 메모리 영역 중 버퍼에 초과값을 입력하여 시스템을 중지시키거나 원하는 동작을 하도록 조작할 수 있다.

이 "%s"가 바로 포맷스트링입니다. 올바르게 포맷스트링으로 형식을 지정해준 구문은 올바르게 출력이 되었지만, printf(str)을 잘못된 출력 방법이라고 했습니다.(아래는 다른 내용)

포맷스트링 버그를 이용한 메모리 출력

포맷스트링 버그를 이용해서 메모리값을 변조하는것이 가능합니다.

그 전에 알아야 할것은 함수호출 규약입니다.

32비트 기준으로 설명하자면 우리는 함수를 호출할때 스택이라는 메모리공간에서 이렇게 쌓이게 됩니다.

지금 아무것도 없는데 공간을 차지하고 있다.

1. Race Condition 경쟁상태

여러 프로세스 실행 시 하나의 자원에 접근하려고 라는 상태로 어떤 순서로 데이터에 접근하느냐에 따라서 결과가 달라질 수 있음. 이러한 경쟁상태를 노려서 원하는 목표를 얻는 게 레이스 컨디션 공격이다.

8. 다음중 패스워드로 가장 강력한 것은?

-

① 478939834891324

-

② youbad262!

-

③ ASDqwe221aH

-

④ !qwerasdfqwd!

2번

"세가지 종류 이상의 문자구성으로 8자리 이상의 길이로 구성된 문자열" 또는 "두가지 종류 이상의 문자구성으로 10자리 이상의 길이로 구성된 문자열"이라고 정의되어 있습니다.

3,4번이 연속된 문자를 써서 그런것같습니다. 1번은 숫자만 써서 아님.

'정보보안 > 정보보안기사 필기' 카테고리의 다른 글

| 개인정보 처리 정보 주체의 권리 [D-1](4/35) (0) | 2025.02.16 |

|---|---|

| 개인정보보호법 개인정보 수집 동의필요한 경우[D-1] (3/35) (2) | 2025.02.16 |

| DDos 공격프로그램 [D-1](2/35) (0) | 2025.02.16 |

| vpn에 대한 설명 [D-1] (1/35) (2) | 2025.02.15 |

| 시스템 보안 2 [ 5문제 ] (0) | 2022.07.29 |